Компания Content AI модернизирует свою IDP-платформу ContentCapture, делая упор на прозрачность рабочих процессов и защиту информации

Обновленные возможности позволят компаниям контролировать каждый шаг обработки документации

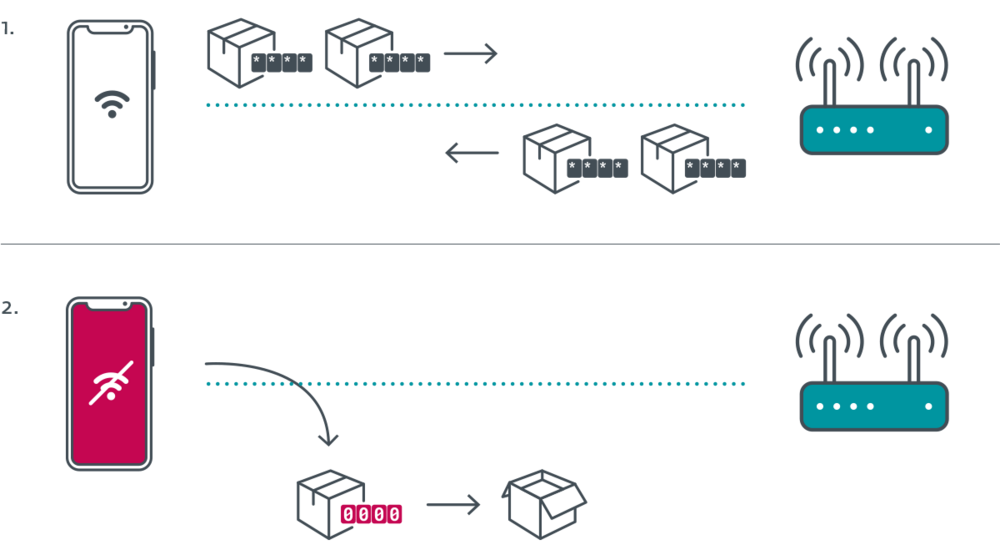

Что такое Kr00k?

Kr00k - официально известная как CVE-2019-15126 - представляет собой уязвимость в микросхемах Wi-Fi Broadcom и Cypress, которая позволяет неавторизованное дешифрование некоторого трафика, зашифрованного WPA2.

Кто пострадал?

Уязвимость затрагивает все непропатченные устройства с чипами Wi-Fi Broadcom и Cypress FullMac. Это наиболее распространенные чипы Wi-Fi, используемые в современных клиентских устройствах, сделанные известными производителями, включая Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), а также устройства под многими другими брендами.

Kr00k также влияет на точки доступа и маршрутизаторы Wi-Fi, что делает уязвимыми даже среды с исправленными клиентскими устройствами. В целом, до установки исправлений было затронуто более миллиарда устройств.

ESET протестировала ряд популярных устройств с чипами Broadcom и Cypress Wi-Fi и подтвердила проявление уязвимости Kr00k. Мы также протестировали некоторые устройства с чипами Wi-Fi от других производителей, включая Qualcomm, Realtek, Ralink и Mediatek, и не обнаружили, что уязвимость проявляется. Очевидно, что мы не тестировали все возможные чипы Wi-Fi от каждого производителя, поэтому, хотя нам не известны другие затронутые чипы, мы также не можем исключить это.

Как мне узнать, уязвим ли я для Kr00k?

Убедитесь, что вы обновили все свои устройства с поддержкой Wi-Fi, включая телефоны, планшеты, ноутбуки, точки доступа и маршрутизаторы Wi-Fi, до последних версий операционной системы, программного обеспечения и / или прошивки. По нашей информации, уже выпущены патчи для устройств крупных производителей.

Вопросы о том, были ли исправлены ваши устройства с поврежденными микросхемами, или если ваше устройство в первую очередь использует уязвимые микросхемы, следует направлять производителю вашего устройства.

Обращайтесь к производителю микросхем за исправлениями для уязвимости Kr00k.

ESET также работает с Wi-Fi Alliance, который разрабатывает дополнительные инструменты, которые могут помочь организациям выявлять уязвимые устройства в их инфраструктуре.

Поскольку эта уязвимость затрагивает микросхемы Wi-Fi, используемые в устройствах различных производителей, в процессе установки исправлений участвуют как производители микросхем (Broadcom и Cypress), так и производители устройств. ESET ответственно раскрыла выявленную уязвимость Broadcom и Cypress, которые впоследствии выпустили исправления для отдельных производителей устройств.

Кроме того, чтобы расширить рамки нашего ответственного раскрытия информации, ESET работала с ICASI, чтобы гарантировать, что все производители устройств, которые могут быть затронуты, знают о Kr00k.

После публикации исследования уязвимость привлекла внимание многих производителей чипов и устройств, и компании выпустили соответствующие обновления. Однако позднее эксперты ESET обнаружили похожую брешь в модулях Qualcomm и MediaTek.

В случае с Qualcomm обнаруженная уязвимость также передавала перехваченные данные злоумышленникам. Основное отличие от Kr00k заключается в отсутствии шифрования, в то время как в ранее упомянутой уязвимости использовался ключ с нулевым значением.

Эксперты протестировали несколько устройств — D-Link DCH-G020 Smart Home Hub и беспроводной маршрутизатор Turris Omnia. Любые другие устройства на базе уязвимых чипов Qualcomm также находятся в зоне риска.

Аналогичная брешь (отсутствие шифрования) была обнаружена в некоторых чипах Wi-Fi от MediaTek, в частности в маршрутизаторе ASUS RT-AC52U и микроконтроллере для IoT-приложений MediaTek MT3620, используемом Azure Sphere.

Специалисты ESET выпустили скрипт для проверки устройств. Узнайте, находятся ли ваши гаджеты под угрозой, и обновите прошивку до последней версии.

Обновленные возможности позволят компаниям контролировать каждый шаг обработки документации

На факультете вычислительной математики и кибернетики (ВМК) МГУ имени М.В. Ломоносова начала функционировать лаборатория свободного программного обеспечения, созданная при содействии компании «Базальт СПО». Студенты получают возможность реализовывать образовательные и научные проекты, связанные с созданием прикладного и кроссплатформенного программного обеспечения, а также заниматься сборкой образов операционных систем на основе платформы «Альт» для различных нужд.

Группа Arenadata проинформировала о выпуске обновлений для системы управления базами данных Arenadata QuickMarts (ADQM) и дополнительного модуля ADQM Control, которые теперь совместимы с российской операционной системой «Альт СП» (версия 10), разработанной компанией «Базальт СПО». Такое решение принято в рамках общей стратегии адаптации продуктовых предложений под требования современных заказчиков бизнеса.

Компания «Базальт СПО» презентовала свежую версию приложения WineHelper, предназначенную для удобной инсталляции и функционирования программ Windows в операционных системах серии «Альт». Среди нововведений — удобный графический интерфейс, поддержка альтернативных методов установки и скачивания приложений, а также встроенный инструмент для создания резервных копий установленных программ

Вышло обновление серверов Dr.Web Enterprise Security Suite и Dr.Web Industrial. Новая версия включает улучшения стабильности и новые инструменты централизованного управления действиями при обнаружении угроз на устройствах под управлением Android. Для получения всех преимуществ и корректной работы системы пользователям рекомендуется обновить серверы до актуальной версии

Компания «Доктор Веб» выявила опасный бэкдор Android.Backdoor.Baohuo.1.origin в модифицированных злоумышленниками версиях мессенджера Telegram X. Помимо возможности похищать конфиденциальные данные, включая логин и пароль пользователя, а также историю переписки, это ВПО обладает рядом уникальных особенностей. Например, чтобы предотвратить свое обнаружение и скрыть факт компрометации учетной записи, Android.Backdoor.Baohuo.1.origin умеет скрывать в списке активных сеансов Telegram подключения со сторонних устройств. Кроме того, он может добавлять и исключать пользователя из Telegram-каналов, вступать от его лица в чаты и выходить из них, также скрывая эти действия. Фактически с его помощью злоумышленники получают полный контроль над учетной записью жертвы и функциями мессенджера, а сам троян является инструментом для накрутки числа подписчиков в Telegram-каналах. Киберпреступники управляют бэкдором в том числе через базу данных Redis, что ранее не встречалось в Android-угрозах. По оценкам наших специалистов общее число устройств, зараженных Android.Backdoor.Baohuo.1.origin, превысило 58 000

С его помощью можно проверить, насколько ваш бизнес защищён от киберугроз и блокировок по 115-ФЗ

Антивирусная лаборатория «Доктор Веб» обнаружила семейство вредоносных программ Trojan.Scavenger, с помощью которых злоумышленники похищают конфиденциальные данные из криптокошельков и менеджеров паролей у пользователей ОС Windows

«Доктор Веб» сообщает о предстоящем обновлении песочницы Dr.Web vxCube. Изменения касаются обеих версий: облачной и локальной (on-premise).

Ваши контактные данные не публикуются на сайте.