Компания Content AI модернизирует свою IDP-платформу ContentCapture, делая упор на прозрачность рабочих процессов и защиту информации

Обновленные возможности позволят компаниям контролировать каждый шаг обработки документации

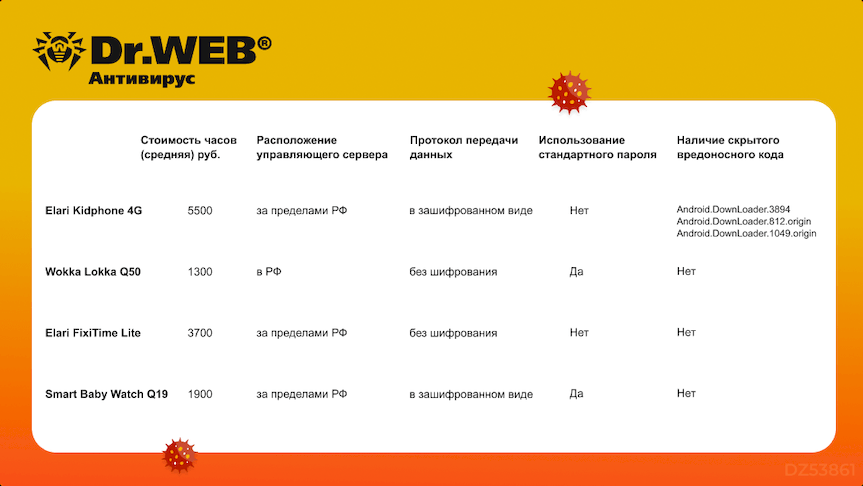

Чтобы понять, насколько уязвимы детские смарт-часы и каковы потенциальные риски их использования, специалисты компании «Доктор Веб» исследовали несколько популярных моделей: Elari Kidphone 4G, Wokka Lokka Q50, Elari FixiTime Lite, Smart Baby Watch Q19. Выбор моделей основывался на публичных рейтингах популярности смарт-часов в России, при этом целенаправленно выбирались устройства разной ценовой категории. Все смарт-часы были приобретены в крупном российском онлайн-магазине анонимно.

При исследовании выполнялся как статический, так и динамический анализ: поиск потенциальных закладок в ПО и возможного присутствия недокументированных функций, а также проверка передаваемых в интернет данных и их защищенность.

Анализ показал, что управляющий сервер, куда часы передают собираемые данные, расположен за пределами России, что может представлять потенциальную опасность. Однако главная угроза этой модели исходит от установленного на ней ПО. В прошивку часов встроено приложение для автоматического обновления «по воздуху» — и оно содержит троянские функции.

Во-первых, оно передает данные о местоположении ребенка на собственный сервер. Во-вторых, внутри него скрыт вредоносный код, детектируемый Dr.Web как Android.DownLoader.3894. При каждом включении часов или изменении сетевого подключения этот код запускает два вредоносных модуля — Android.DownLoader.812.origin и Android.DownLoader.1049.origin. Они связываются с управляющим сервером для передачи на него различной информации, а также получения команд. По умолчанию эти модули подключаются к серверу каждые 8 часов. Таким образом, первое соединение они устанавливают с большой временной задержкой с момента первого включения устройства.

Модуль Android.DownLoader.812.origin отправляет на сервер информацию о номере телефона пользователя, данные геолокации, а также сведения о SIM-карте и самом устройстве. В ответ он может получить команды на изменение частоты запросов на соединение с сервером, обновление самого модуля, загрузку, установку, запуск и удаление приложений, а также загрузку заданных веб-страниц.

Модуль Android.DownLoader.1049.origin передает на другой сервер информацию о SIM-карте и номере телефона, данные о местоположении, большой объем информации об устройстве и установленных на нем приложениях, а также о количестве СМС, телефонных звонков и контактов в адресной книге.

Таким образом, скрытый в этих часах троян Android.DownLoader.3894 может использоваться для кибершпионажа, показа рекламы и установки ненужных и даже опасных программ.

Потенциальную опасность для пользователей Wokka Lokka Q50 может представлять то, что передача данных геолокации на сервер происходит в открытом виде, без шифрования. Теоретически злоумышленники могут перехватить незащищенные данные, выполнив атаку типа «человек посередине». Однако поскольку отправка информации происходит через мобильную сеть оператора, вероятность подобной атаки не так велика.

Официально часы контролируются при помощи мобильного приложения, которое устанавливается на устройства родителей. Однако моделью Wokka Lokka Q50 можно также управлять при помощи специальных СМС-команд. При этом в инструкции сведения о такой возможности отсутствуют. Сама же реализация СМС-управления несет в себе определенные риски.

Главной уязвимостью Wokka Lokka Q50 здесь является использование стандартного для всех устройств линейки пароля 123456 для передачи СМС-команд (в некоторых версиях часов используется пароль 523681). При этом в часах отсутствует функция его принудительной смены при первом включении. Нет рекомендации о его замене и в комплектной инструкции, сменить его через управляющее приложение тоже нельзя.

Единственная информация о возможности и способе изменения стандартного пароля имеется в онлайн-справке на официальном сайте бренда. Однако далеко не каждый пользователь целенаправленно посещает официальные сайты приобретаемой электроники в поисках дополнительной информации. Поэтому значительная доля покупателей данных часов не только не будет знать, что гаджетом можно управлять через СМС, но и будет использовать устройства со стандартным паролем, не подозревая, что его можно и нужно сменить. В этом заключается серьезная угроза.

Так, зная номер телефона установленной в часы SIM-карты и используя известный пароль, потенциальный злоумышленник сможет без труда получить контроль над устройством. Например, запросить координаты GPS, которые поступят в ответном СМС, дистанционно прослушать окружение через обратный звонок на указанный в команде номер и даже изменить адрес управляющего сервера на собственный, получая доступ ко всей информации, которую собирают эти часы.

При этом, даже если стандартный пароль будет изменен, это не решит проблему полностью. Для атакующего многие команды после смены пароля станут недоступны. Однако команда для проверки параметров часов по-прежнему будет исполняться без ограничений, и вызвать ее будет возможно с любого номера. Поэтому, если злоумышленник задействует эту команду, часы среди прочих сведений об устройстве сообщат ему и текущий номер администратора. Узнав его, атакующий при помощи СМС-спуфинга (подмены номера) сможет от имени администратора (т. е. родителей) задать новый пароль и получить полный контроль над устройством.

Потенциальную опасность в этих смарт-часах представляет и то, что пароль для подключения к протоколу MQTT для передачи данных телеметрии жестко прописан в прошивке устройства. Если злоумышленнику будет известен IMEI часов и этот пароль, он сможет подключиться к серверу и «притвориться» атакованным устройством, передавая поддельные данные.

Кроме того, обнаружение предустановленного на смарт-часы Elari Kidphone 4G трояна наглядно демонстрирует, какая опасность может скрываться в устройствах такого типа, работающих под управлением ОС Android. Прошивки для них часто создаются сторонними фирмами, и производители редко проверяют их безопасность и целостность. Следовательно, велика вероятность того, что на одном из этапов производства Android-часов злоумышленники внедрят в них троянское или рекламное ПО.

Основные уязвимости исследованных смарт-часов представлены в сводной таблице:

Компания «Доктор Веб» уведомила производителей о выявленных уязвимостях.

Смарт-часы — удобное и относительно недорогое решение для защиты и наблюдения за ребенком. Но вместе с пользой такие устройства могут нести и определенные риски: без разрешения передавать конфиденциальную информацию сторонним сервисам, выполнять вредоносные функции и даже контролироваться злоумышленниками при взломе, подвергая детей опасности.

Родителям следует с осторожностью использовать такие устройства для контроля за детьми и взвешенно подходить к их покупке. Ведь может случиться так, что выбранная модель трекера принесет больше вреда, чем пользы. Подробные технические описания обнаруженных вредоносных программ находятся в PDF-версии исследования и в вирусной библиотеке Dr.Web.Обновленные возможности позволят компаниям контролировать каждый шаг обработки документации

На факультете вычислительной математики и кибернетики (ВМК) МГУ имени М.В. Ломоносова начала функционировать лаборатория свободного программного обеспечения, созданная при содействии компании «Базальт СПО». Студенты получают возможность реализовывать образовательные и научные проекты, связанные с созданием прикладного и кроссплатформенного программного обеспечения, а также заниматься сборкой образов операционных систем на основе платформы «Альт» для различных нужд.

Группа Arenadata проинформировала о выпуске обновлений для системы управления базами данных Arenadata QuickMarts (ADQM) и дополнительного модуля ADQM Control, которые теперь совместимы с российской операционной системой «Альт СП» (версия 10), разработанной компанией «Базальт СПО». Такое решение принято в рамках общей стратегии адаптации продуктовых предложений под требования современных заказчиков бизнеса.

Компания «Базальт СПО» презентовала свежую версию приложения WineHelper, предназначенную для удобной инсталляции и функционирования программ Windows в операционных системах серии «Альт». Среди нововведений — удобный графический интерфейс, поддержка альтернативных методов установки и скачивания приложений, а также встроенный инструмент для создания резервных копий установленных программ

Вышло обновление серверов Dr.Web Enterprise Security Suite и Dr.Web Industrial. Новая версия включает улучшения стабильности и новые инструменты централизованного управления действиями при обнаружении угроз на устройствах под управлением Android. Для получения всех преимуществ и корректной работы системы пользователям рекомендуется обновить серверы до актуальной версии

Компания «Доктор Веб» выявила опасный бэкдор Android.Backdoor.Baohuo.1.origin в модифицированных злоумышленниками версиях мессенджера Telegram X. Помимо возможности похищать конфиденциальные данные, включая логин и пароль пользователя, а также историю переписки, это ВПО обладает рядом уникальных особенностей. Например, чтобы предотвратить свое обнаружение и скрыть факт компрометации учетной записи, Android.Backdoor.Baohuo.1.origin умеет скрывать в списке активных сеансов Telegram подключения со сторонних устройств. Кроме того, он может добавлять и исключать пользователя из Telegram-каналов, вступать от его лица в чаты и выходить из них, также скрывая эти действия. Фактически с его помощью злоумышленники получают полный контроль над учетной записью жертвы и функциями мессенджера, а сам троян является инструментом для накрутки числа подписчиков в Telegram-каналах. Киберпреступники управляют бэкдором в том числе через базу данных Redis, что ранее не встречалось в Android-угрозах. По оценкам наших специалистов общее число устройств, зараженных Android.Backdoor.Baohuo.1.origin, превысило 58 000

С его помощью можно проверить, насколько ваш бизнес защищён от киберугроз и блокировок по 115-ФЗ

Антивирусная лаборатория «Доктор Веб» обнаружила семейство вредоносных программ Trojan.Scavenger, с помощью которых злоумышленники похищают конфиденциальные данные из криптокошельков и менеджеров паролей у пользователей ОС Windows

«Доктор Веб» сообщает о предстоящем обновлении песочницы Dr.Web vxCube. Изменения касаются обеих версий: облачной и локальной (on-premise).

Ваши контактные данные не публикуются на сайте.